【AWS Summit Japan 2025】AWS 環境におけるサイバーレジリエンスの実現 ~ DDoS 攻撃とランサムウェアへの防御戦略 ~ 講演レポート

AWS Summit Japan 2025 とは?

AWS Summit Japan 2025とは、アマゾン ウェブ サービス(AWS)が主催する日本最大級のクラウドコンピューティングイベントです。2025年6月25(水)と26日(木)の2日間、千葉県の幕張メッセで開催され、オンラインでのライブ配信も行われます。

このイベントは、AWSに関する最新技術やベストプラクティスの共有、情報交換を目的としており、クラウドを活用したイノベーションに興味のある全ての人を対象としています。

セッション情報

| セッション名 | AWS 環境におけるサイバーレジリエンスの実現 ~ DDoS 攻撃とランサムウェアへの防御戦略 ~ |

|---|---|

| セッション概要 | ミッションクリティカルなワークロードのクラウド移行が進む中、事業継続性を確保するためには、AWS 環境における DDoS 攻撃やランサムウェア攻撃への対策が不可欠となっています。 本セッションでは、AWS 環境において DDoS 耐性を強化するベストプラクティスや、ランサムウェア対策として有効な予防策、効果的な検知の仕組み、インシデント発生時の影響を最小限に抑えるための対応・復旧方法について解説します。 |

| 登壇者 | 飯島 卓也氏 アマゾン ウェブ サービス ジャパン合同会社 プロフェッショナルサービス シニアデリバリーコンサルタント |

事業継続性の確保とサイバーレジリエンス

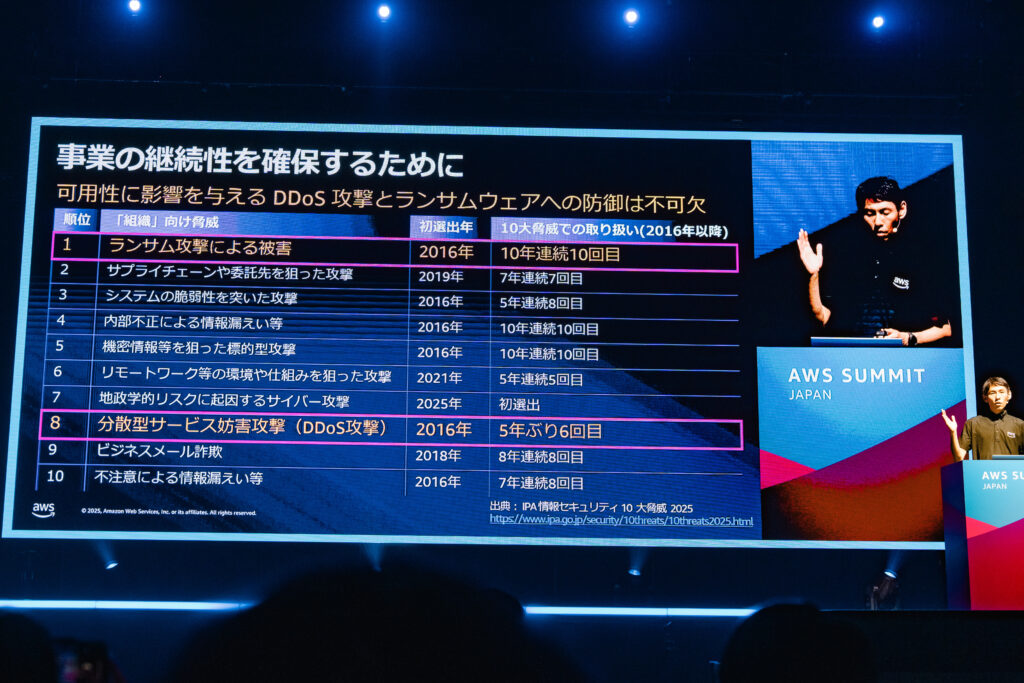

昨今様々な攻撃手法が世に知られているサイバー攻撃ですが、可用性に影響を与える脅威としてDDoS攻撃とランサムウェア攻撃は代表的なものかと思います。

IPAが発表している「IPA 情報セキュリティ 10 大脅威 2025」において、ランサムウェアによる被害は10年連続10回目、DDoS攻撃(分散型サービス妨害攻撃)は5年ぶり6回目の選出がされており、もはやこれらの攻撃は発生しうるものとしてサイバー環境のセキュリティを考慮する際の必須事項であることは明白であると言えるかと思います。

上記の考えのもと、”サイバー環境のシステムにおいて、悪条件、負荷、攻撃、または侵害を予測し、それに耐え、回復し、適応する能力”のことをサイバーレジリエンスと呼びます。

(米国立標準技術研究所(NIST:National Institute of Standards and Technology)により定義)

本セッションでは、AWS 環境におけるランサムウェアやDDoS攻撃に対しサイバーレジリエンスを高めるための対応手法について解説します。

DDoS攻撃に対する防御

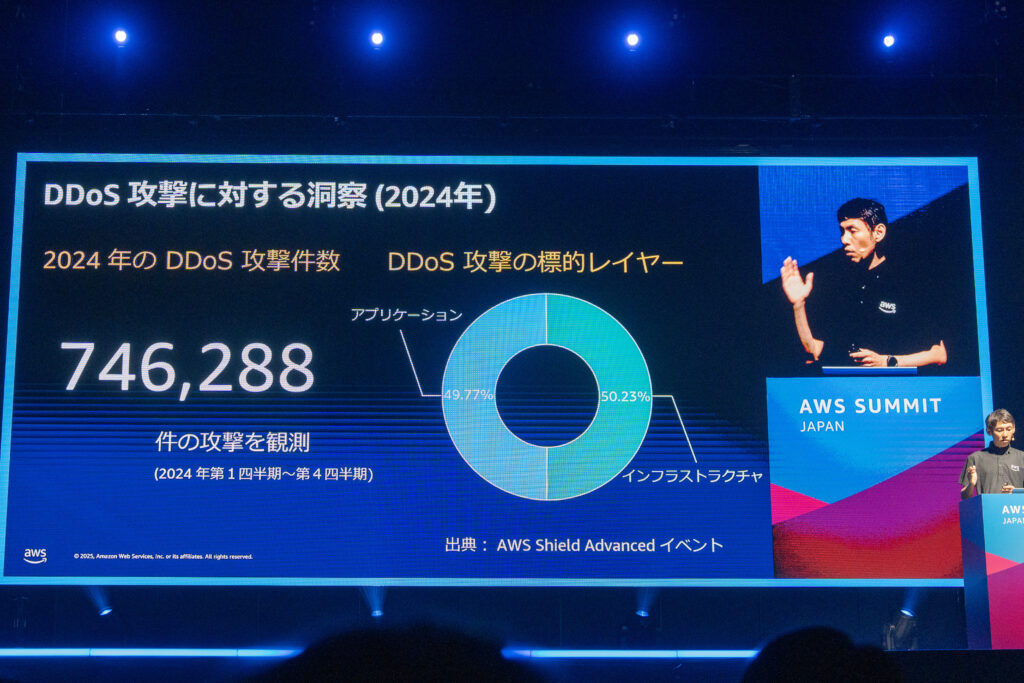

AWS環境上でホストされたサイバー環境について、2024年は年間で746,288件ものDDoS攻撃が観測されました。さらに攻撃の標的レイヤーを分析すると、50.23%はインフラストラクチャ、49.77%はアプリケーションに対するものでした。

インフラストラクチャに対するDDoS攻撃はAWS Shieldにて防御することが可能です。一方で、アプリケーションに対する攻撃はユーザ側にて対策が必要な部分となります。

Webアプリに対するDDoS耐性向上のベストプラクティス

AWS環境におけるWebアプリに対するDDoS耐性向上のベストプラクティスとして、下記5点があげられました。

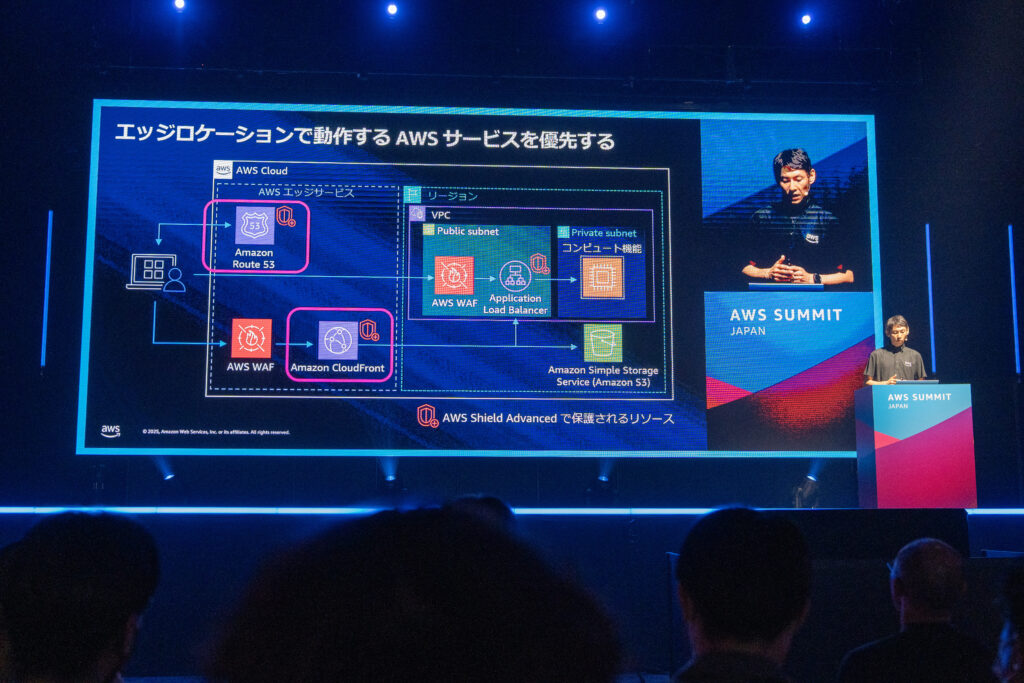

| エッジロケーションで動作するAWSサービスを優先する | Amazon Route 53やAmazon CloudFrontを利用することにより、エッジ側でアクセスを分散し利用リージョンに配置されたコンピュートに対する直接的な負荷を下げることが可能です。 |

|---|---|

| オリジンを保護する | オリジンを直接公開せず、Amazon CloudFrontなどエッジからのアクセスに限定することでオリジンの負荷を下げることが可能です。 |

| スケーラブルなアーキテクチャを設計する | オートスケーリング機能などを有効化することにより、万が一攻撃を受けた場合もスケールしアプリケーションの提供を継続することが可能となります。 |

| 適切なモニタリングとアラートを設定する | 攻撃を受けた際、すぐに気付き調査が開始できるよう検知の仕組みを導入することは重要です。 |

| Webアプリケーションファイアウォールを使用する | AWS WAFを導入することにより、DDoS攻撃からの防御が可能です。 ※次項にて詳細を記載 |

DDoS防御に効果的なAWS WAFの設定

DDoS攻撃に対するAWS WAFの効果的な設定として、5つのポイントが紹介されました。

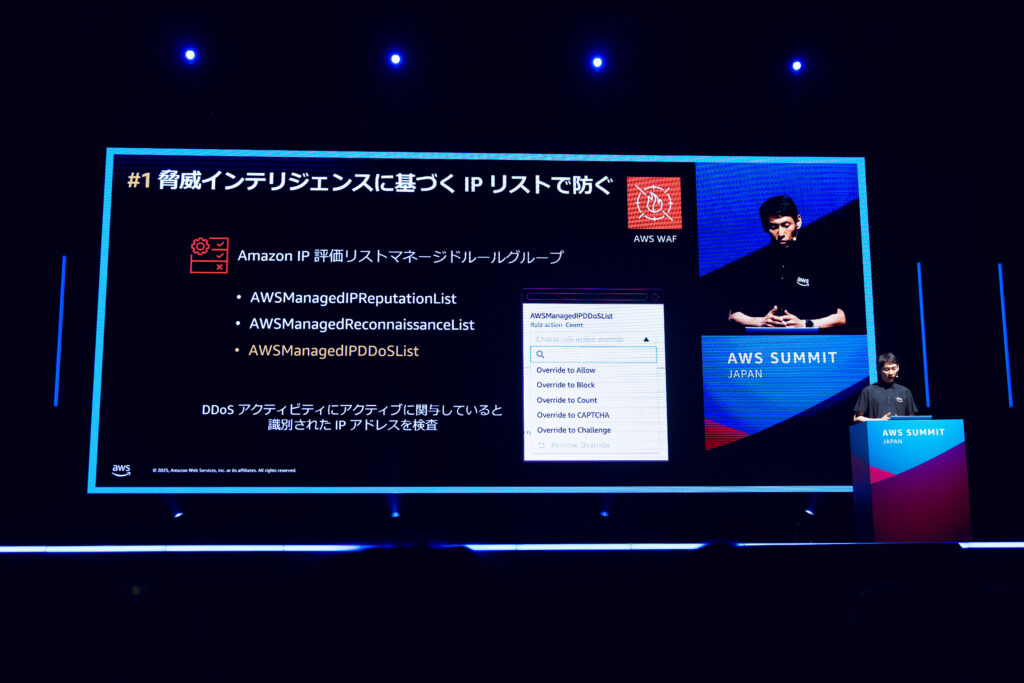

#1 AWSマネージドIP DDoSリスト

AWS側で用意されたマネージドルールの中には脅威インテリジェンスに基づいて

IP評価リストを用意するルールがあります。

中でも「AWSManagedIPDDoSList」はDDoSアクティビティにアクティブに関与していると識別されたIPアドレスに基づき評価を行うため、DDoS対策に大変有用なマネージドルールとなります。

IP評価リストのマネージドルールグループの使用を開始し、可能な場合はテストのうえアクションをなるべく早めにブロックに設定することが推奨されます。

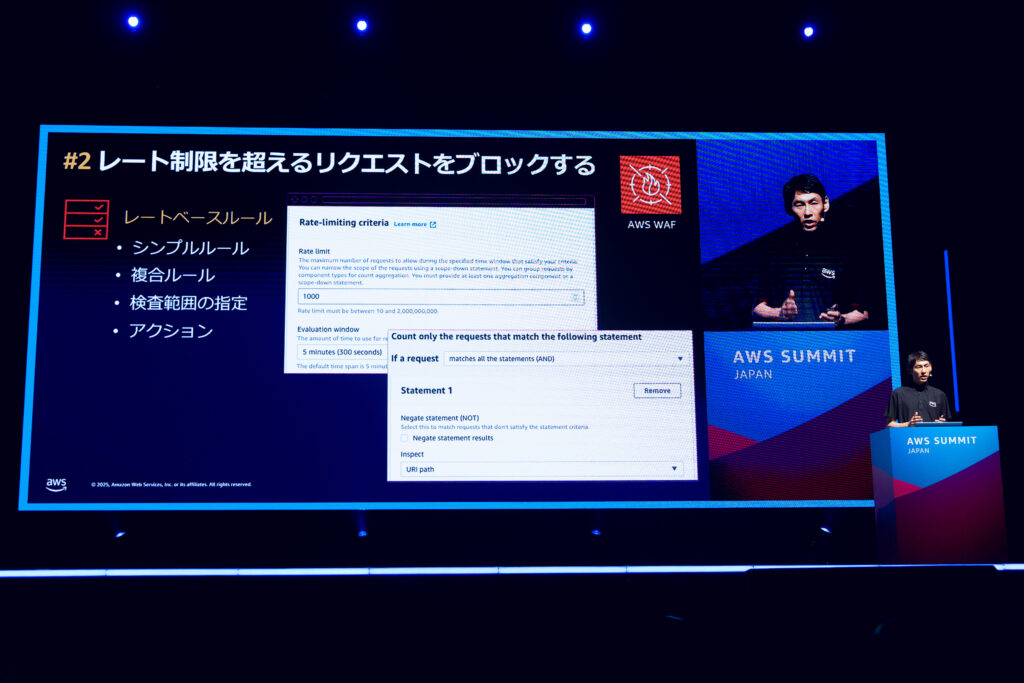

#2 ルートベースルール

ルートベースルールを用いることで、特定IPアドレスから大量にアクセスが来た際にブロックが可能となりDDoS対策として有用です。

パスごとに設定することも可能なため、ログインページなど攻撃の対象になりやすいと考えられるページについてはしきい値を別途検討することも重要となります。

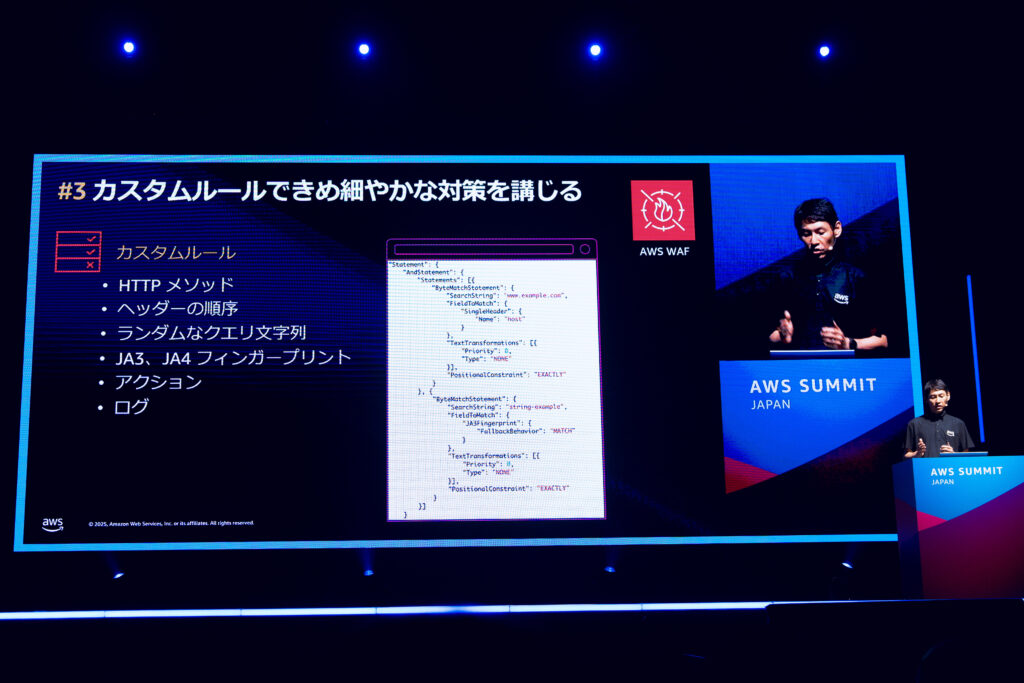

#3 カスタムルール

マネージドルールより環境に即したルールを設定するため、カスタムルールを利用できます。

AWS WAFのログを分析し、攻撃と判定できる適切なシグネチャを特定し、カスタムルールを構築していくことでよりきめ細やかな対策を講じることができます。

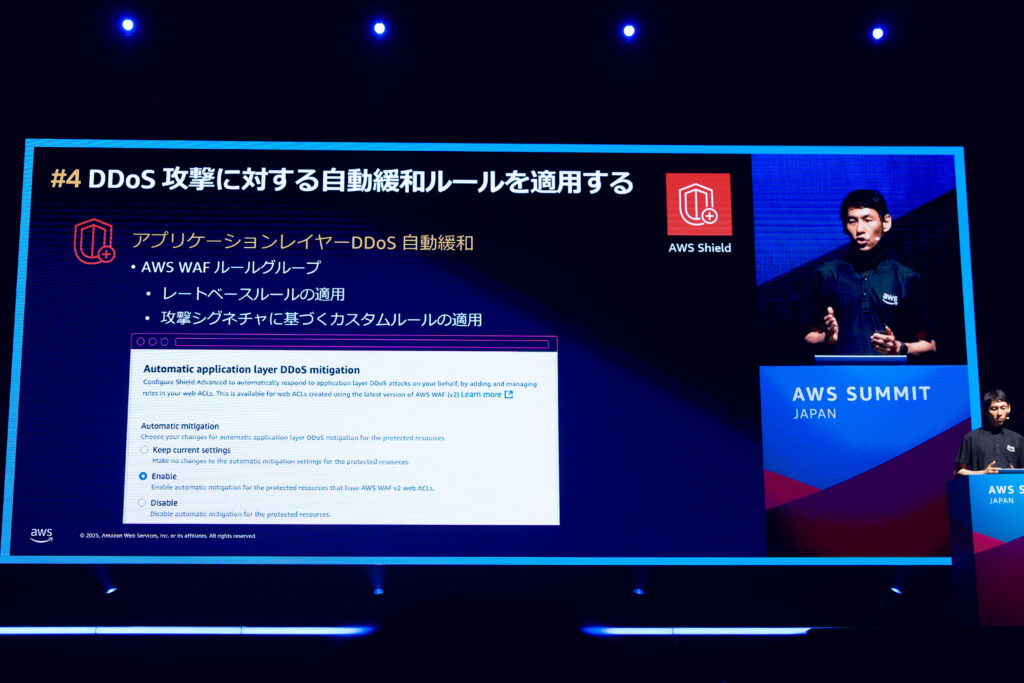

#4 自動検知ルール

AWS WAF Anti-DDoSマネージドルールグループは、今月リリースされた新機能です。

自動的にDDoS攻撃の影響を緩和するルールとなるため、是非適用すべきです。

#5 ルールの順序

AWSマネージドルールはPriorityの数値が小さいものから適用されていきます。

ルールの順序を確認し、許可アクションが正しく使用されているかなどルール特性を踏まえた効果的な順序設計が必要となります。

ランサムウェア攻撃に対する防御

ランサムウェアとは

ランサムウェアとは、不正ユーザが組織や個人から金銭を共用するために使用する攻撃手法および幅広い関連技術を指します。

不正ユーザはシステムの脆弱性を悪用してデータにアクセスし、その後正規の所有者がアクセスできないように制限します。

不正ユーザは自身の管理する暗号化キーを使用してデータを暗号化し、正規のシステム所有者がデータにアクセスできないようにします。

あるいは、不正ユーザは情報の持ち出しや、削除、データの公開を行うと脅迫することがあります。

これにより被害を受けた組織は、業務停止による経済的な損失や、お客さまからの信頼の低下を招く可能性があります。

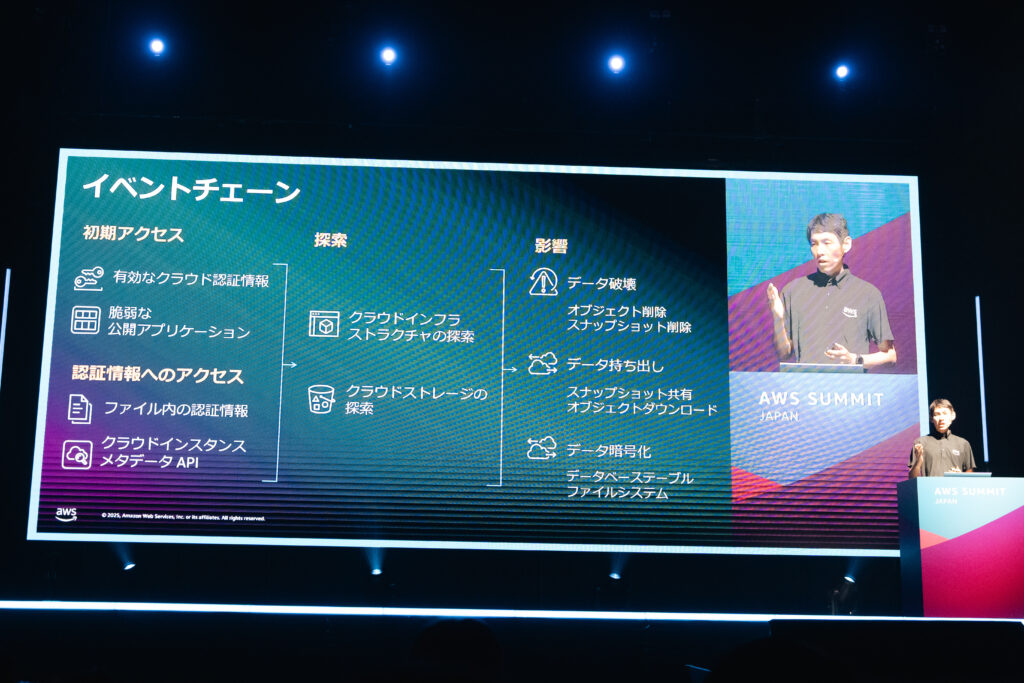

イベントチェーン

ランサムウェアによる攻撃の対策をする上では、攻撃がどのような過程を経て行われるか

つまりはイベントチェーンを理解することが重要です。

初期アクセス・認証情報へのアクセスに攻撃者が成功後、クラウド内の探索が行われ影響としてデータの破壊やデータ持ち出し、データ暗号化が行われます。

ランサムウェアへの対策

効果的なセキュリティ対策には、防御・検知・対応・復旧と包括的なアプローチが不可欠となります。

セッションでは、複数のアプローチが紹介されていました。

[防御]長期的な認証情報の排除

- IAMユーザとアクセスキーの作成を制限する

- 一時的な認証情報を利用する

- すべてのユーザーアクセスにフェデレーション(認証連携)を使用

- システム間のアクセスにはIAMロールを使用

- 監査とモニタリングとして下記を行う

- すべてのアカウントで、IAMユーザとアクセスキーの棚卸を行う

- アクセスキーのローテーション(定期的な更新)

- IAMポリシーを制限する / アクションやリソースにワイルドカードを使用しない

- 長期的な認証情報の使用を完全に排除するためのアーキテクチャ再設計を検討する

[防御]Amazon S3における複数の防御策

- 破壊的アクションに対するMFA認証

- オブジェクトロック

- オブジェクトバージョニング

- アクセスログの有効化

- バックアップと災害復旧

[防御]Amazon RDSにおける複数の防御策

- PITR(ポイントインタイムリカバリ)

- 監査ログとデータレベルのログ記録の有効化

- 最小限のIAMポリシー

- バックアップと災害復旧

[防御]Amazon EC2における複数の防御策

- 脆弱性管理

- パッチ管理

- インスタンスメタデータサービスv2(IMDSv2)の使用

- パブリックIPアドレスを付与しない

- パブリックサブネットに配置しない

- OSとアプリケーションのログを有効化

- バックアップと災害復旧

- ランタイム保護

- マルウェア対策

- 構成管理(AWS Systems Manager、Chefなど)

[検知]データ破壊の検知・分析

データ破壊の検知・分析では、Amazon S3、Amazon RDS、Amazon EC2の各サービスにおいて、データ破壊に関わる異常な操作やイベントをどのように検知・分析できるかが紹介されました。全体として、検知フェーズにおける多層的な監視と分析の重要性が強調されていました。

| 異常な操作・イベント | |||

|---|---|---|---|

| Amazon S3 | Amazon RDS | Amazon EC2 | |

| Amazon GuardDutyの検出する脅威(例) | S3バケットの異常な削除 | データベースへのブルートフォースログイン | オペレーティングシステム内部の不審なアクティビティ |

| AWS CloudTrailイベント(例) | バケットの削除 オブジェクトの削除 | DBスナップショット削除 DBクラスター削除 | スナップショットの削除 インスタンスの終了 |

| アクセス履歴や通信の分析に利用できるログ | Amazon S3 サーバーアクセスログ | Amazon VPC フローログ Amazon RDS 監査ログ | Amazon VPC フローログ |

[検知]データ持ち出しの検知・分析

不正なデータの持ち出しを検知するためには、不正アクセスやランサムウェア攻撃の兆候の検出が重要です。こちらも異常な操作やイベントなどが紹介されました。

| 異常な操作・イベント | |||

|---|---|---|---|

| Amazon S3 | Amazon RDS | Amazon EC2 | |

| Amazon GuardDuty の検出する脅威例 | 通常とは異なる疑わしいS3 API 呼び出し、悪性 IP アドレスからの S3 API 呼び出し | データベースへの ブルートフォースログイン | 通常とは異なる 大量のトラフィック送信、DNS クエリを使用したアウトバンドデータ転送 |

| AWS CloudTrail イベントの例 | オブジェクトの取得 オブジェクトのコピー | DB スナップショットの属性変更・復元 | EBS スナップショットの属性変更 |

| アクセス履歴や 通信の分析に 利用できるログ | Amazon S3 サーバー アクセスログ | Amazon VPC フローログ、Amazon RDS 監査ログ | Amazon VPC フローログ |

[検知]Amazon RDS監査ログによる分析例

ここでは、Amazon RDS監査ログによる分析例が紹介されました。

IP 10.1.3.11 から admin ユーザーが複数のログイン失敗あと、ログイン成功

20240515 18:01:44,ip-10-1-3-11,admin,ec2-11-22-33-44.compute-1.amazonaws.com,15.0,FAILED_CONNECT,,,1045,SSL

20240515 18:01:44,ip-10-1-3-11,admin,ec2-11-22-33-44.compute-1.amazonaws.com,16.0,FAILED_CONNECT,,,1045,SSL

20240515 18:01:44,ip-10-1-3-11,admin,ec2-11-22-33-44.compute-1.amazonaws.com,17.0,FAILED_CONNECT,,,1045,SSL

20240515 18:01:45,ip-10-1-3-11,admin,ec2-11-22-33-44.compute-1.amazonaws.com,18.0,CONNECT,,,0,SSLadmin ユーザーは Transom というテーブルを作成して、身代金要求メッセージを挿入

20240515 18:01:45,ip-10-1-3-11,admin,ec2-11-22-33-44.compute-1.amazonaws.com,18.26,QUERY,"CREATE TABLE ransom

( n id INT NOT NULL AUTO_INCREMENT, n note VARCHAR(255) NOT NULL, n PRIMARY KEY (id) n );",0,20240515 18:01:45,ip-10-1-3-11,admin,ec2-11-22-33-44.compute-1.amazonaws.com,18.27,QUERY,"INSERT INTO ransom

( n id, n note) n VALUES n ( n(1),"YOUR DATABASES HAVE BEEN PWNED!" ), n ( n(2),"THE DATA HAS BEEN TAKEN BY

US AND DELETED" ), n ( n(3),"SEND 100 BILLION DOLLARS IN BITCOIN WITHIN 48 HOURS AND WE WILL RETURN

THE DATA" ), n ( n(4),"BTC WALLET ADDRESS 1Lbcfr7sGlMMeDt1CoiN2PL7Kw3LxAzN7X7" );",0,[対応]インシデント対応プレイブック

インシデント対応プレイブックとは、セキュリティイベントが発生したときに従うべき規範的なガイダンスと手順が記載されているドキュメントです。

明確な体制と手順があると、対応が簡単になり、人為的ミスの可能性が低くなります。

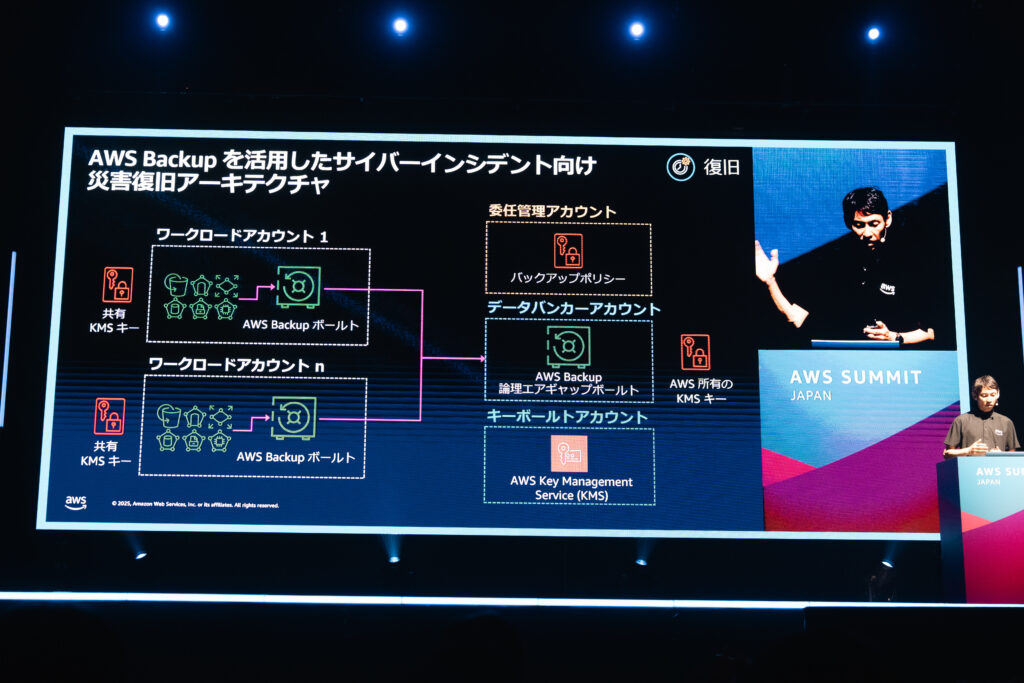

[復旧]AWS Backup

AWS Backupは、AWSサービスやハイブリッドワークロードのデータ保護を一元管理し自動化する完全マネージド型のポリシーベースのバックアップサービスです。

中でも論理エアギャップボールトはアカウント間でバックアップを安全に共有し、ランサムウェアなどのサイバーイベントから復旧時間を短縮することが可能です。

まとめ

昨年は日本国内でも大きなランサムウェアの被害が報告されるなど、非エンジニア層にもクラウドセキュリティの重要性を大きく浸透させた年だったのかと感じております。

AWSのセキュリティサービスは日々進化を重ねており、ついこの間は対応していなかったようなセキュリティ事項もいつのまにやら対応している印象があります。

自社サービスに深刻な被害を与える攻撃から守れるよう、常に最新のセキュリティ事情やサービスのアップデートをキャッチアップし、実行に移していきたいですね!