3大クラウドも採用する、新しい監視技術「eBPF」とは?

日々の運用業務で、従来の監視ツールでは追い切れない複雑なパフォーマンス問題や、コンテナ環境特有のネットワークトラブルの根本原因に、どうすれば効率的にアプローチできるのか、とお悩みではありませんか?

この記事では、そんな悩みを解決する革新的な技術「eBPF」について解説します。eBPFは、Linuxカーネルの能力を安全に引き出し、システムの「オブザーバビリティ(可観測性)」を飛躍的に向上させます。

この記事を読めば、eBPFがなぜ「次世代のオブザーバビリティを実現する鍵」と呼ばれるのか、そして、あなたの業務にどう活かせるのかが明確になるでしょう。

なぜ今、新しい監視技術が必要なのか?

現代のシステムは、マイクロサービスやコンテナ技術の普及により、かつてないほど動的で複雑になっています。このような環境では、問題が発生した際に「どこで」「何が」起きているのかを特定することが、以前にも増して困難になりました。

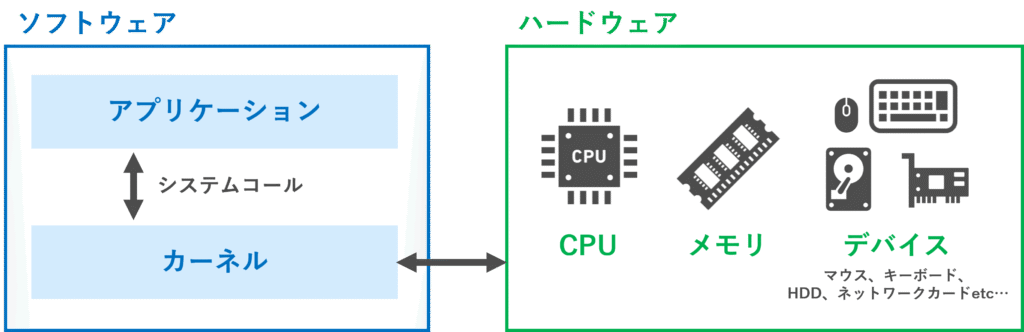

この問題を理解するために、まずはOSの基本的な構造を思い出してみましょう。OSの心臓部にあたるのが「カーネル」です。以下の図が示すように、カーネルはアプリケーションのようなソフトウェアと、CPUやメモリといった物理的なハードウェアの間に位置し、両者の橋渡しをする重要な役割を担っています。

従来の監視手法は、この図でいうところのアプリケーション側、つまりカーネルの外側から情報を収集するのが一般的でした。

しかし、その方法ではシステムの心臓部であるカーネルの内部で起きていること、例えばコンテナ間の通信やカーネル内で発生する微細な遅延といった、システムの奥深くの挙動までは詳しく追えませんでした。

解決の鍵となる「eBPF」とは?

そこで登場するのがeBPF(extended Berkeley Packet Filter。読み方:イービーピーエフ)です。

eBPFは、Linuxカーネルのソースコードを直接変更することなく、カーネル内で自作のプログラムを安全に実行するための画期的な仕組みです。

これにより、システムのパフォーマンスへの影響(オーバーヘッド)を最小限に抑えつつ、カーネルレベルの非常に詳細な情報をリアルタイムで取得できます。まるで、これまでブラックボックスだったカーネルの内部に、安全な「のぞき窓」を設置するようなものです。

この能力が、システムの振る舞いを深く理解し、迅速な問題解決を可能にする「オブザーバビリティ」の文脈で、今、大きな注目を集めているのです。

eBPFはどのように動くのか?

eBPFの動作は、いくつかの重要な要素で成り立っています。この動作は一見すると難解に見えますが、その流れを分かりやすくステップごとに見ていきましょう。

1. プログラムの作成と変換

開発者は、C言語などの言語でeBPFプログラムを作成します。このプログラムはLLVM/Clangなどのコンパイラによってによって、「eBPFバイトコード」というカーネルが理解できる形式に変換されます。

2. 徹底した安全性チェック(検証器)

バイトコードをカーネルに読み込む際、eBPFの心臓部ともいえる「検証器(Verifier)」がプログラムを隅々までチェックします。

無限ループや不正なメモリアクセスなど、カーネルに害を及ぼす可能性のあるコードは、この段階で厳しく弾かれます。この「事前検証」があるからこそ、eBPFは安全性を担保できるのです。

3. 実行直前の高速化(JITコンパイラ)

安全性が確認されたプログラムは、「JIT(Just-In-Time)コンパイラ」によって、実行環境に最適化されたネイティブなマシン語に変換されます。これにより、驚くほど高速な動作が実現します。

4. イベントへの接続(フック)

高速化されたプログラムは、カーネル内の特定の動作(イベント)に「フック」として接続(アタッチ)されます。このイベントには、システムコールやネットワークパケットの受信など、OSの中核的な動作が含まれます。

5. データの収集と共有(マップ)

イベントが発生してeBPFプログラムが実行されると、収集されたデータは「マップ」と呼ばれる特別なデータ共有領域に格納されます。監視ツールなどの外部アプリケーションは、この「マップ」を通じて、カーネル内部の貴重な情報に安全にアクセスできるというわけです。

eBPFがオブザーバビリティにもたらす変革

eBPFは、従来の監視手法が抱えていた以下の課題を解決し、オブザーバビリティを新たなレベルへ引き上げます。

| 従来手法の課題 | 詳細 |

|---|---|

| カーネルモジュール | 高性能ですが、バグがあるとカーネル全体をクラッシュさせる危険があり、OSのバージョンアップにも弱いという問題がありました。 |

| 監視エージェント | 安全ですが、カーネルとアプリケーションの領域を頻繁に行き来する(コンテキストスイッチ)ため、システムのオーバーheadが大きくなりがちでした。 |

eBPFは、カーネル内で直接、しかし安全なサンドボックス環境で動作するため、両者の「良いとこ取り」を実現します。オーバーヘッドが極めて低いため、本番環境でも安心して詳細なデータを常時収集できます。

アプリケーションのコードを一切変更することなく、あらゆるプロセスやコンテナのネットワーク通信、ファイルアクセスといった詳細な振る舞いをカーネルレベルで捉えることが可能です。

eBPFで実現できることの具体例

カーネルのイベントに直接アクセスすることで、可能になりえるタスクの具体例を見ていきましょう。

以下はあくまで例であり、実際にはeBPFを基盤としたCilium、Falco、Tetragonといった具体的なツールの機能や実装状況に依存します。また、検知や防止の能力は、設定されたルールや検知シグネチャの網羅性・精度に左右されますのでご注意ください。

| eBPFで実現できることの例 | 具体的な内容・メリット |

|---|---|

| アプリケーションの無改造トレーシング | アプリケーションのコードを一切変更せずに、特定の関数がいつ、どのくらいの時間で実行されたかを計測できます。これにより、パフォーマンスのボトルネックをコードレベルで特定できます。 |

| 詳細なパフォーマンス・プロファイリング | システム全体のCPU使用状況を、どのプロセスがどの関数で時間を消費しているかというレベルまで、極めて低いオーバーヘッドで継続的に監視できます。 |

| ファイルアクセスとI/Oの監視 | 「どのプロセスが」「いつ」「どのファイルに」アクセスしたかをリアルタイムで追跡できます。不審なファイルアクセスや、意図しないI/Oの発生を検知するのに役立ちます。 |

| システムコールの完全な可視化 | アプリケーションがカーネルの機能を呼び出す「システムコール」をすべて監視できます。これにより、アプリケーションがOSレベルでどのように動作しているかを正確に把握できます。 |

| 高性能な負荷分散(ロードバランシング) | Kubernetesなどで使われるkube-proxyの代わりにeBPFを用いることで、コンテナ間の通信をより高速かつ効率的に分散できます。 |

| 高度なネットワーク可視化とトラブルシューティング | 「どのPodからどのPodへ」「どのポートを使って」通信が行われ、それが成功したのか、あるいはネットワークポリシーによってブロックされたのかをパケットレベルで追跡できます。 |

| 透過的な暗号化 | アプリケーションに手を加えることなく、サービス間の通信(マイクロサービス間、Pod間など)を自動的に暗号化し、セキュリティを向上させることができます。 |

| ランタイムセキュリティの実現 | プロセスが通常とは異なる不審な挙動(例:予期せぬファイルの書き換え、特権昇格の試みなど)を始めた瞬間に、それを検知してブロックできます。 |

| コンテナからの脱出検知・防止 | コンテナ内のプロセスが、許可されていないOSの機能を使おうとしたり、他のコンテナやホストOSにアクセスしようとしたりするのをカーネルレベルで監視・阻止できます。 |

| 脆弱性攻撃の検知 | 既知の脆弱性を悪用しようとする特有のシステムコールパターンやメモリアクセスパターンを検知し、攻撃が成功する前にアラートを発したり、プロセスを停止したりできます。 |

このように、eBPFは単なる監視ツールではなく、「システムの振る舞いを観測」し、「その動きを制御」し、「保護する」ための強力なプラットフォームと言えます。

AWS、Google Cloud、Azureも、eBPFを採用

このような強力な機能から、eBPFはAWS、Google Cloud、Azureといった主要クラウドプロバイダーにも積極的に採用されています。特に各社のマネージドKubernetesサービス(EKS, AKS, GKE)において、eBPFを基盤とするオープンソース「Cilium」の活用が加速しています。

Google Cloud (GKE) とMicrosoft Azure (AKS) は、Ciliumをネットワーク機能としてネイティブに統合し、ユーザーが容易に高性能な通信とセキュリティを享受できる選択肢を提供。

AWS (EKS)においても、Ciliumを組み合わせる手法は、アプリケーションを改修することなく高度なネットワークポリシー適用や詳細な可観測性を実現するための、有力な選択肢となっています。

3大クラウドが揃って採用するこの動向は、eBPFがクラウドネイティブ環境を支える中核技術になりつつあることを示しています。

まとめ

eBPFは、Linuxカーネルの機能を安全かつ効率的に拡張することで、システムの観測、ネットワーキング、セキュリティのあり方を根底から変える力を持っています。特にオブザーバビリティの分野では、従来不可能だったカーネルレベルでの深い洞察を、低オーバーヘッドで提供してくれます。

もしeBPFに興味を持たれたなら、次の一歩として、eBPFを活用したオープンソースツール(CiliumやPixie)を試してみるのも良いでしょう。オープンソースツールをKubernetes環境に導入すれば、eBPFの力をすぐに体感できます。

まずは開発環境でネットワークの流れを可視化することから始めれば、カーネルレベルのオブザーバビリティという新しい世界が、あなたの運用業務をよりスマートで効率的なものに変えてくれるはずです。