AWS保守の責任範囲はどこまで? 責任共有モデルに基づいてユーザーの責任を理解する

AWSを導入する上で必ず押さえておきたいのが「責任共有モデル」です。このモデルは、AWSを効果的に利用するため、AWS側とユーザー側の責任を明確にするための基本的なガイドラインを示しています。

これを正しく理解していないと、セキュリティ事故やシステムトラブルの発生時に、責任の所在が曖昧になり、思わぬ損害を被りかねません。

本記事では責任共有モデルに基づき、AWSの運用保守における責任範囲がどこまで及ぶのか、具体的な事例を挙げながら詳しく解説します。AWSのインフラストラクチャからOS、アプリケーションに至るまで、AWSとユーザーの責任分担を正しく理解し、自社のクラウド運用に活かしていきましょう。

AWS責任共有モデルとは?

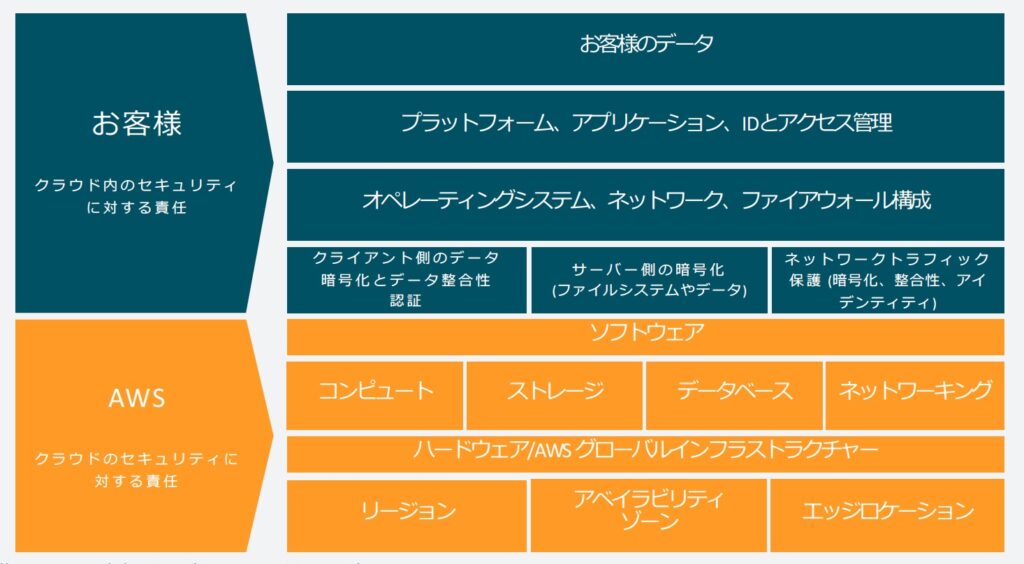

クラウドサービスを利用する際の責任分担を定義した概念が、「責任共有モデル」です。これは、IaaSやPaaSなどのサービスモデルによって、ベンダー側とユーザー側のどちらが各要素を担当するのかを明確化したものになります。

具体的にはAWSでは、以下のような図を使って責任分担を示しています。

図の下側がAWSの責任範囲、上側がユーザー企業の責任範囲を表しています。クラウド環境のインフラストラクチャそのものはAWSが、その上で稼働するOS、アプリケーション、データはユーザー側が責任を負う、といった具合です。

例えば、EC2インスタンスを起動する場合、ホストOSのセキュリティ設定やソフトウェア構成は利用者自身が管理する必要があります。一方で、そのEC2インスタンスが動作するための物理サーバーやハイパーバイザの維持管理は、AWSの責任範囲になります。

このように責任分担がはっきりしているため、AWS上で発生したセキュリティインシデントについて「誰が原因なのか」を容易に特定できるというメリットがあります。ユーザー企業では、自社の責任範囲をしっかりと理解した上で、サービス利用を行う必要があるわけです。

クラウドサービスモデル別の責任分担

責任共有モデルでは、利用するクラウドサービスのモデル別に、責任範囲が異なります。

例えばIaaSの場合、仮想マシンやストレージ、ネットワーキングなどのリソースは、AWSが提供し保守を行います。しかしOSやミドルウェア、アプリケーション、データの管理はユーザー企業の責任領域となります。

これに対しPaaSの場合、AWSはOS、ミドルウェア、実行環境の提供と保守までを担います。つまり、ユーザー企業の責任はアプリケーションとデータの管理だけとなり、責任範囲が縮小されます。

さらにSaaSになると、アプリケーションまでAWS側で提供されるため、ユーザー企業の責任はデータの管理のみに限られてきます。つまり、クラウドサービスのモデルが上位レイヤになればなるほど、ベンダー側の責任が増え、ユーザー側の運用負荷は軽減されるという構図になるわけです。

ただし、注意したいのは、サービスモデルがIaaSやPaaSの場合、ユーザー企業側の責任はやはり重大であり、運用保守プロセスに十分な注力が必要となる点です。実際、多くの企業では高度なアプリケーションやデータベースをクラウド上で稼働させるためIaaSやPaaSを選択しており、この場合のユーザー企業の責任は決して軽視できません。

AWS側の責任範囲

それでは具体的に、AWSはどの範囲を責任範囲としているのでしょうか。

ハードウェア、ソフトウェア、ネットワーク

まずAWSは、クラウドサービスを提供する上で必要となる、ハードウェア、ソフトウェア、ネットワーキングについてのすべての側面を担当しています。

たとえばEC2の場合、利用者にインスタンスを提供するための物理サーバーやハイパーバイザのメンテナンス、ソフトウェアの保守および管理、ネットワーク構築といった基盤部分はAWSの責任範囲です。個々のEC2インスタンスのOSやアプリについては利用者が管理しますが、それらを実行するためのプラットフォーム基盤はAWS側が提供しているわけです。

データセンターの物理的セキュリティ

さらに、クラウドサービスを支えるデータセンター施設そのものの物理的なセキュリティも、AWSが責任を負っています。具体的には、データセンターへの入退出管理、冗長化された電源設備の管理、監視カメラの設置などが含まれます。

例えば台風やサイバー攻撃の際も、データセンター施設そのものの物理的な安全性は保たれるよう、AWS側で万全の対策が取られています。この点に関してはユーザー企業が何ら心配する必要はありません。

AWSサービスの運用

さらに、ベースとなるAWSのサービスやプラットフォーム自体の運用、保守、可用性の確保もAWSの責任範囲となります。具体的には以下のようなことが含まれます。

- AWSのグローバルネットワークの運用

- AWSコンソールやAPIの運用

- 各サービスの機能アップデートや障害対応

- セキュリティパッチの提供

- コンプライアンス対応

つまり、クラウドサービスの基盤となるIaaSレイヤーそのものの維持・運用はすべてAWS側で実施され、利用者はその上の階層を使うだけで済むというわけです。

ユーザー企業側の責任範囲

一方でユーザー企業側には、クラウド上のOSやアプリケーション、データセキュリティ、コスト管理など、ユーザー側でしかできない重要な責任範囲が存在します。

オペレーティングシステム、ミドルウェア

まずOSやミドルウェアの設定と運用、保守についてはユーザー企業の責任になります。例えばEC2インスタンス上のOSのパッチ適用やミドルウェアの設定変更、スケーリング設定などはすべて利用者側で行う必要があります。

アプリケーションとデータ

クラウド上で稼働するアプリケーションやデータベースの設計、開発、運用、保守、パフォーマンス管理、データのバックアップ/リカバリ戦略の策定など、これらのアプリケーション層の責任はすべてユーザー企業側にあります。

ネットワーク設定、セキュリティグループ、IAM設定

AWSで利用するネットワーキングサービスのセキュリティグループ設定や、NACL設定、VPNなどのネットワーク環境の構築、さらにIAM(アイデンティティアクセス管理)の設定など、セキュリティ関連の設定・保守もユーザー責任です。

コスト管理、バックアップとリカバリ

AWSではアーキテクチャ設計次第で、使用リソースと料金が大きく変わってきます。そのため、リソースプロビジョニングとコスト最適化も、利用者の重要な責務の一つとなります。

また、クラウド上のデータのバックアップ戦略の立案と、定期的なバックアップ実施、インシデント発生時の適切なリカバリ手順の実行なども、ユーザー企業の責任範囲に入ります。

このようにAWSでは、ハードウェアやグローバルネットワークなどのインフラ基盤部分はベンダー側の責任で、その上位層となるOSやアプリケーション、データ、セキュリティ設定、コスト管理などの分野がユーザー企業の責任範囲と明確に分担されています。

自社でAWS保守を担う場合の具体的な作業範囲

AWSを利用する上で、ユーザー企業の責任範囲と判明した各領域の作業を、どのように遂行すればよいのでしょうか。AWSの保守運用業務を自社で担う場合、具体的にはどのようなスキルや体制が求められるのか、それぞれの作業について見ていきましょう。

障害対応とトラブルシューティング

障害発生時の対応は保守業務の中核を成す重要分野です。例えばEC2インスタンス上のWebアプリケーションにエラーが発生した場合、まずはCloudWatchやCloudTrailなどのモニタリングサービスを駆使し、アプリケーションのログ解析から原因特定を行う必要があります。

その上でアプリケーションの設定ミスや、リソース過剰消費などの原因に応じて、適切な対処を施す必要があります。アプリケーションのダウンや深刻なエラーが発生した際は、社内のエスカレーション手順に従い、素早い復旧作業を実施しなければいけません。

こうしたトラブルシューティングとインシデント対応には、アプリケーションの理解はもちろんのこと、クラウド特有のリソース知識、ネットワーキング知識といったスキルセットが求められます。運用チームには十分な専門性と素早い判断力が必須となるでしょう。

予防保守

障害の未然防止を目的とした予防保守作業は、AWSの環境では特に重要な意味を持ちます。従来の物理サーバー環境では、ハードウェアの定期保守やDBのチューニングなどが中心でしたが、AWSではリソースがプロビジョニングされた状態になっているため、異なるアプローチが求められます。

たとえばEC2インスタンスやEBS ボリュームなどの定期バックアップ実施や、AWSから公開されるセキュリティ情報に基づく各種パッチの適用、自動スケーリングやコストの最適化、AMIの入れ替え、CloudFrontなどのキャッシングサービスの活用などが、予防保守の重要な実施項目になってきます。

これらの項目に加え、CloudTrailやConfig、インスペクターなど各種AWSサービスの活用も求められます。保守担当者には、AWSサービスやレガシーの運用ノウハウに加え、クラウドネイティブなアプリケーションアーキテクチャのスキルも必要不可欠になってくるのです。

システム改善

システム設計の見直しや機能改善、アプリケーションやOSのアップグレードなどのシステム改善作業も、自社で担う必要があります。 具体的には、以下のようなタスクが含まれます。

- バージョンアップ時の計画立案と手順書作成

- CI/CDパイプラインの構築

- 負荷テストの実施とリソース最適化

- ユーザー要件に基づく新機能の開発

つまり、開発からリリースまでのサイクルを継続的に回し、システムを改善し続けていく役割がユーザー企業側にあるわけです。企業内にアプリケーション開発プロセスが浸透していること、コーディングスキルやクラウド耐性設計のスキルが必須となります。

ユーザーサポート

AWSでシステムを運用する際、ユーザーからのサポート問い合わせ対応も発生します。具体的には、システムの利用方法に関する技術的な質問対応や、障害の第一報を受ける窓口業務などが想定されます。

例えば、ECサイトの利用者から「この製品ページにアクセスできない」という問い合わせが入った場合、運用チームが最初に切り分け作業とクラウドリソースの状況確認を行い、本格的な障害対応が必要かどうかの判断をすることになります。

また、社内の別のシステム運用部門からクラウドの利用に関するサポートを求められる場合もあり得ます。こうしたサポート対応のために、AWSに精通したエンジニアを配置する必要があるでしょう。

環境管理

AWSの環境を適切に管理することは、保守運用の根幹を成す大切な責務です。具体的には以下のような作業が含まれます。

- EC2インスタンスやEBSボリュームなどのリソース管理

- VPCやセキュリティグループの設定管理

- IAMロールやアクセス権限の付与管理

- ソフトウェアライセンス管理(Windows Server/SQLServerなど)

このように、クラウド上にプロビジョニングされたリソースやアクセスコントロールの一元的な管理が必須となります。適切なIaC/IaCツールを活用し、リソース構成を常にコード化した上で管理することが賢明でしょう。

また、課金の観点からも、定期的なリソースチェックと削除が求められます。利用されていないリソース(EIPやEBSボリュームなど)が放置されていれば無駄なコストになってしまうため、注意が必要です。

定期的な作業

最後に、クラウド環境においても避けられないのが、定期的な作業の実施です。バッチ処理の運用監視、AMIの定期入れ替えなど、一定の周期で発生する業務は必ずあります。

自動化は進めつつも、やはり人手を介在させることで、状況を適切に判断、対応していく必要があるのが実情です。必要な作業を確実にこなすサーバー運用の体制と習熟度は、オンプレにもクラウドにも変わらず求められます。

以上のように、AWSの保守運用業務をユーザー企業側で担う場合、従来の運用知識に加え、クラウドならではの専門性が様々な場面で要求されます。特にセキュリティ対策や予防保守、改善プロセスの領域では、高度な知見と体制の構築が欠かせません。AWSを有効に活用しつつ、企業のニーズに応じたきめ細かな運用が肝心なのです。

AWS保守を外部委託する場合の委託可能範囲

多くの企業では、AWSの保守運用業務の一部または全部を外部の専門ベンダーに委託することで、自社の運用負荷を軽減しています。

AWSの保守運用業務のうち、外部委託が可能な主な範囲は以下の通りです。

- 基本的な運用代行業務(リソースプロビジョニング、パッチ適用、定期バッチ実行など)

- システム監視・モニタリング業務(CloudWatch等の設定と24時間監視)

- トラブルシューティング業務・障害対応(切り分けから復旧対応まで)

- セキュリティ診断・分析業務(ログ解析、脆弱性検知、ルール策定など)

とある中堅システム開発企業では、AWSの基盤構築とアプリケーション開発は社内で行いつつ、上記の運用保守業務の大半を専門ベンダーに委託しています。社内には軽量なレベル1のチームを残し、ベンダーと連携する体制を取っているそうです。

委託が難しいのはアプリケーション開発やデータベース運用、セキュリティポリシーの策定など、顧客の業務に密接に関わる高度な領域です。コア業務に特化するため、こうした重要分野は自社で内製化したいというニーズが強いためです。

責任の所在が曖昧なケースとその対処法

これまでAWSの責任範囲とユーザー側の責任範囲を整理してきましたが、実際には両者の境界線がグレーゾーンになるケースも存在します。そうした「灰色地帯」における責任所在をめぐるトラブルにどう対処すればよいのでしょうか。

例:OSの設定ミスによるセキュリティホール発生時の責任は?

代表的な例が、EC2インスタンス上のOS設定ミスから生じたセキュリティインシデントです。OSのパッチ適用漏れやファイアウォール設定の誤りなどが原因で、外部からインスタンスに不正アクセスされてしまった、といったケースです。

責任共有モデル上は、OSの設定・保守はユーザー企業側の責任範囲に入ります。しかし一方で、そのOSはあくまでAWSが提供するAMIに収められている点には留意が必要です。つまり、OSのセキュリティホール自体がAMIに内在していた可能性もあり得るわけです。

このように、OS自体の責任がAWSにあるのか、それとも設定ミスの責任がユーザー側にあるのか、グレーな部分が存在するケースがあるのです。

対処法 AWSサポートへの問い合わせ、契約内容の確認

こうした責任のグレーゾーンに遭遇した場合、最善の対処方法は以下の2点です。

1.AWSサポートに問い合わせを入れ、責任の所在を明確化する

2.サポートレベルや利用規約を確認し、補償の範囲を確認する

まずはAWSサポートに正確な事案を報告し、責任の所在を明確に確認することが不可欠です。AWS側も責任共有の曖昧な部分には細心の注意を払っており、迅速な対応が期待できます。

また、契約しているサポートレベルや利用規約を改めて確認することで、そうした グレーケースに対するAWSの補償範囲がわかってきます。場合によっては追加の費用発生も想定する必要があるでしょう。

クラウドを利用する以上、こうしたグレーケースは今後も増えていく可能性があります。冷静な対応とAWSとの丁寧なコミュニケーションを心がけましょう。

まとめ

以上、AWSの責任共有モデルに基づき、クラウドサービス利用時のAWSとユーザー企業の責任範囲を詳しく見てきました。

AWSでは、インフラ基盤はAWSが担い、その上のOSやアプリケーション、データ管理など上位層の責任はユーザー企業が担う、という基本的な役割分担があります。ただし、サービスモデルの違いや一部のグレーゾーンもあり、責任範囲は単純ではありません。

AWSを最大限活用するためにも、責任の所在をきちんと把握し、企業に最適な運用体制を構築していくことが何より大切です。本記事がその一助となれば幸いです。