クラウドセキュリティ監視の基本と代表的なサービスの紹介

日本国内でも、AWSやAzureといった代表的なパブリッククラウドサービスを中心にクラウドコンピューティングサービスの利用が増えてきています。その一方、これらのパブリッククラウドサービスは基本的にインターネットを介して利用されるため、セキュリティの脅威も高まります。クラウド環境の健全性、整合性を保つためには「クラウドセキュリティ監視」をしっかり行うことが重要です。

本記事では、クラウドセキュリティ監視の基本的な内容と、クラウドセキュリティ監視を実現する代表的なサービスを紹介します。本記事を参考にクラウドセキュリティ監視の仕組みを実装し、信頼性の高いクラウド環境を築きましょう。

クラウドセキュリティの基本

AWSやAzureといったクラウドサービスの普及が進み、多くの組織でクラウド セキュリティの重要性が高まっています。総務省が公開しているデータによれば、日本国内のクラウドサービス需要は徐々に増えており、クラウドサービスの市場規模も今後ますます拡大していくことが予想されています。

クラウドへの需要が増えていく流れの中で、クラウドセキュリティへの関心も高まりつつあります。それはクラウド(主にパブリッククラウド)がインターネットを介して利用されるという、ある種のクラウドが持つ特徴によって引き起こされる関心です。

今回は、クラウドセキュリティに焦点を当て、基本的な内容や考え方、実現方法などを説明していきます。

クラウドセキュリティ監視とは

クラウドセキュリティ監視とは、クラウド環境に構成したシステムに対し、情報漏えいやセキュリティ攻撃といったリスクから保護する仕組み、あるいはその仕組みが継続して動作するように監視する機能を指します。

AWSやAzure、GCPといったパブリッククラウドサービスを利用する場合、それらのサービスは基本的にインターネットを介して提供されるため、オンプレミスと比較してセキュリティ攻撃の標的になり易いです。そのため、独自の複雑なセキュリティに関する事項を考慮する必要があります。これをオンプレミスのセキュリティ対策と区別する意味合いで、「クラウドセキュリティ」と表現する場合があり、クラウドセキュリティが継続して維持されるように監視する仕組みを「クラウドセキュリティ監視」と言います。

クラウド環境のセキュリティを確保するには、オンプレミス システムのセキュリティとは異なるアプローチが必要です。 具体的には、後述するCSPM や CWPPといった新しいセキュリティツールを用いることで、クラウドセキュリティ監視を実現することができます。

クラウドセキュリティ監視の重要性

クラウドサービスの需要が増えていることは前述の通りですが、クラウドサービスの普及に伴い、意図的および偶発的なセキュリティリスクも増加の傾向にあります。

また、データ漏洩事故はよくあることですが、エラーの中で最も割合が高いのはクラウドの構成誤りや人為的なミスによるものです。

クラウド セキュリティの構成とインフラストラクチャに対する脅威の発生に加え、意図しない流出の機会の増大は、今後さまざまな形で現れてくる可能性があります。パブリッククラウド環境では、ユーザとプロバイダで使用リソースに対する責任範囲が明確に分担されていますが、IaaSサービスではOSやミドルウェア、アプリケーションに対するセキュリティ対策はユーザ側で責任をもって取り組む必要があります。

インターネットに接続している場合、同じくインターネット上に存在する第三者のシステムをはじめ、さまざまな組織や個人に影響をおよぼす可能性もあるので、第三者に迷惑を掛けないように責任をもってクラウドセキュリティ監視の体制を構築しましょう。

また、セキュリティ攻撃は常に手段や形を変えて、新しい脆弱性を突いてきます。手を変え品を変え行われるセキュリティ攻撃に対応するためには、脆弱性を検出した際に世の中にフィードバックしていくことが重要です。インターネットおよびクラウドサービスを利用するひとりひとりが情報を積極的に共有することは、セキュリティ攻撃への対抗策や復旧策の発見につながり、攻撃の影響を最小限に留めることが期待できます。

対策のみならず、セキュリティ情報の共有もセキュリティクラウド監視のツールを利用することで実現できます。

「CSPM」、「CWPP」とは

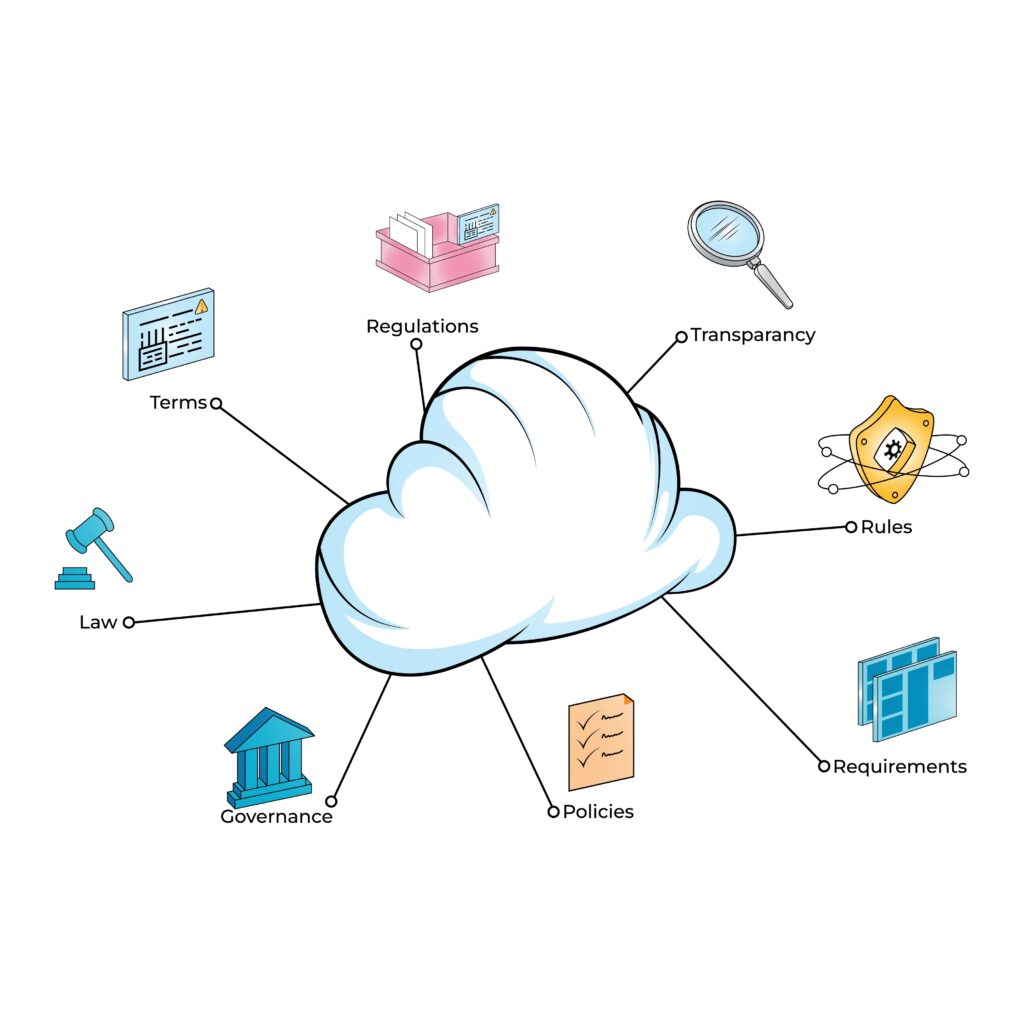

クラウドセキュリティを実現するツールとして、代表的なものに「CSPM」と「CWPP」という2つのソリューションが存在します。

CSPM(Cloud Security Posture Management)

CSPMは クラウド環境のセキュリティ構成を管理するツールです。

CSPMにより、利用する各クラウドサービスの設定情報やログを取得します。そして、取得した情報からクラウドシステム上の脆弱性を検知することで、クラウド環境のセキュリティを確保することができます。

CSPMと称されるツールは、主に次のような機能を持っています。

- 自動化機能により、人手を介さずに即座に修正

- オンプレミス環境、ハイブリッドクラウド環境、マルチクラウド環境における

IaaS、SaaS、PaaS プラットフォームの監視、評価、管理 - クラウドの構成誤りを特定し、自動的に修正

- すべてのプロバイダーに対するポリシーの可視化と信頼性の高い適用

- 様々な情報保護標準規定やコンプライアンス規制の更新を調査し、

新しいセキュリティ要件を推奨 - 国際標準化機構 (ISO) や米国国立標準技術研究所 (NIST) などの組織が作成した

フレームワークや外部標準に対するリスク評価を実施 - システムの構成の誤りや不適切な設定など、攻撃に対する脆弱性をスキャンし、

改善策を提案

参考:CSPM とは | Microsoft Security

CWPP(Cloud Workload Protection Platform)

CWPPは クラウド ワークロードを中心とした監視と保護のセキュリティソリューションを意味します。クラウド ワークロードとは、クラウド上の仮想マシン、データベース、コンテナー、アプリケーション等を指します。

CSPMと称されるツールは、主に次のような機能を持っています。

- クラウド環境で実行されているアプリケーションとソフトウェアを評価し、

これらのワークロードの公開前に構成誤り等の潜在的な脆弱性を検出 - ネットワークを分割し、複数の環境のセキュリティを管理する課題を軽減

- デプロイ後に変更できない不変インフラストラクチャをサポート

悪意のあるコンポーネントが環境に侵入するのを防ぐ - クラウドワークロード保護プラットフォームにより、クラウド環境の整合性を保護

- 実行中のアプリケーションに出現する脆弱性を特定

- 承認されていないソフトウェアのインストールと使用防止

- 常にネットワークを監視し、異常またはポリシー違反を検出および防止

- ネットワークに接続されているデバイスを監視して脅威や疑わしい動作を検出

- クラウドワークロード内のマルウェアを検出し、侵入前に問題を排除

参考:CWPP とは | Microsoft Security

「CSPM」と「CWPP」の違い

ここまで説明してきた CSPPとCWPPですが、略称も内容も一見似ているように感じます。CSPMとCWPPの違いはなんでしょうか。

CSPMは「クラウドのAPIを用いて管理コンソールにおける設定情報やログを取得し、脆弱な設定を検知」します。

一方、CWPPは「クラウド上のインスタンスや、仮想マシン、コンテナなどのワークロードに対し、通常エージェントなどを配置し、セキュリティの監視」を行います。

代表的なクラウドセキュリティ監視ツール

インターネットからの攻撃リスクが潜むパブリッククラウドサービスでは、CSPMやCWPPの機能を実現するクラウドセキュリティサービスが用意されています。ここでは、日本国内で上位2位のシェアを占めるAWS(Amazon Web Service)と Azure(Microsoft Azure)が提供する、代表的なクラウドセキュリティ監視ツールを紹介します。

AWS Security Hub

はじめに、AWSが提供するクラウドセキュリティ監視サービスである「AWS Security Hub(以降 Security Hub と記載します)」を紹介します。Security Hubは、CSWPツールとして利用することで、次のような機能を実現できます。

- 基本的なセキュリティベストプラクティスや業界のコンプライアンスチェックの自動化

- セキュリティスコアと概要のダッシュボード

- 検出結果の集約

- 検出結果の自動更新

- 自動化された応答、修復、および強化アクション

- サードパーティツールとの統合

基本的なセキュリティベストプラクティスや業界のコンプライアンスチェックの自動化

「AWSの基本的なセキュリティベストプラクティス標準(※)」をはじめ、業界や規制の枠組みに合わせた様々な追加標準に沿ったセキュリティ設定がされているか、イベントベースでの監視や定期的なスケジュールでのチェックをすることができます。特に「AWSの基本的なセキュリティベストプラクティス標準」は常に最新化されており、すべてのアカウントとリージョンでこの標準を有効にすることを推奨しています。

セキュリティスコアと概要のダッシュボード

各標準および有効なすべての標準について100点満点でのスコア評価を提供し、ダッシュボード上でそれらのスコア評価や各チェック事項の合否や詳細を参照できるようにします。

検出結果の集約

有効化しているAWSセキュリティサービスからの検出結果を自動的に収集および統合します。例えば、次のようなAWSセキュリティサービスと連携が可能です。

- Amazon GuardDuty(侵入検出の検出結果)

- Amazon Inspector(脆弱性スキャン)

- Amazon Macie(ストレージへのアクセスポリシーに関する検出結果)

- IAM Access Analyzer(各クラウドサービスへのアクセス記録および権限)

各AWSセキュリティサービスから収集した検出結果は、90日間Security Hubに保管することが可能です。

検出結果の自動更新

Security Hub 自動化ルールを使用して、検出結果をほぼリアルタイムで自動的に更新または非表示にします。セキュリティ管理者は、受信したすべての検出結果に対して自動的に評価される特定の条件でルールを作成し、一致した場合は検出結果フィールドを更新できます。

自動化ルールを使用して、特定の検出結果の重要度やステータス変更、検索対象からの除外、ユーザ定義フィールドの更新などが可能です。

自動化された応答、修復、および強化アクション

Amazon EventBridge との統合を使用して、自動的に応答や修復、設定強化を行うことができます。

サードパーティツールとの統合

さまざまなサードパーティセキュリティツールとの統合が可能です。

Microsoft Defender for Cloud

次に、Microsoft Azureが提供するクラウドセキュリティ監視サービスである「Microsoft Defender for Cloud」を紹介します。

Microsoft Defender for Cloud は、クラウドネイティブのアプリケーション保護プラットフォーム (CNAPP) です。CSPMとCWPPの機能を含むほか、次のような機能を実現できます。

- クラウド構成全体の弱点を検出

- 環境の全体的なセキュリティ体制を強化

- 進化する脅威からマルチクラウド環境とハイブリッド環境全体のワークロードを保護

セキュリティ体制の監視

Azure、AWS、Google Cloud といった様々なパブリッククラウドで実行されているクラウド リソースの無料の継続的なセキュリティ評価を取得します。

規制コンプライアンス

主要な規制基準に沿ったポリシーと推奨事項を適用し、マルチクラウドコンプライアンスを実現します。

攻撃パスの解析

潜在的な攻撃を視覚化します。コード、データ、ID のリスクを理解して、修復の優先順位を付けます。

クラウド ワークロード保護

仮想マシン、コンテナ、データベース、およびストレージ全体でマルチクラウドセキュリティを使用して、マルウェアやその他の脅威を検出します。

脆弱性スキャン

エージェントレスおよびエージェントベースのワークロード スキャンを有効にして、機敏性と詳細な保護を実現します。

DevOps 体制の可視性

複数の継続的インテグレーションと継続的デリバリー (CI/CD) パイプラインでセキュリティ体制を可視化します。

コードとしてのインフラストラクチャのセキュリティ

コードとしてのインフラストラクチャ テンプレートとコンテナー イメージをスキャンして、クラウドに到達する構成の誤りを防ぎます。

コード セキュリティ修復ガイダンス

開発者が使用するツールでコードからクラウドへのコンテキストを提供することで、セキュリティ修復に優先順位を付けるように開発者を誘導します。

まとめ

今回はクラウドセキュリティ監視について基本の説明とよく利用されるツールの紹介をしてみましたが、いかがでしたでしょうか。

今後もクラウドへの需要は高まり続けていくという展望を国が出しており、クラウドサービスはより身近なものへとなっていくことが予想されます。

パブリッククラウドサービスは、物理ハードウェアに関する責任をユーザが負わなくていいという利点があります。一方で、パブリッククラウドで提供されるサービスやリソースは、基本的にインターネットを介して利用されるため、セキュリティ攻撃のターゲットとなり易く、きちんとユーザ側で責任をもってクラウドセキュリティ体制を構成し、管理していく必要があります。

国内で利用率の高いパブリッククラウドサービスであるAWSやAzureでは、それぞれがクラウドセキュリティサービスを提供しています。提供元のパブリッククラウドとの親和性を考慮しても、それぞれのパブリッククラウドが提供するクラウドセキュリティサービスを利用することをお薦めします。